.

Cyberbezpieczeństwo infrastruktury krytycznej - sektor wod-kan wobec NIS2

Jeszcze kilka lat temu zagrożenia cybernetyczne dla sektora wodociągowo-kanalizacyjnego wydawały się odległe i teoretyczne. Dziś są brutalną rzeczywistością. Doniesienia o kolejnym ataku na stację uzdatniania wody w Polsce, pokazują, że infrastruktura odpowiedzialna za podstawowe usługi dla obywateli znalazła się w centrum uwagi cyberprzestępców.

Niektóre z cyberataków zostały potwierdzone przez zespół CERT Polska, który działa w strukturach NASK – Państwowego Instytutu Badawczego. Szczegóły znajdziesz w artykule na stronie:

👉 Rekomendacje dla wzmocnienia ochrony systemów OT | CERT Polska

Dowiedz się:

Rosnąca fala cyberataków na infrastrukturę krytyczną

Problem nie dotyczy wyłącznie Polski. W Stanach Zjednoczonych głośnym echem odbił się rzekomy atak na system sterowania wodociągami na Florydzie, gdzie – według doniesień – hakerzy mieli próbować podnieść poziom szkodliwych substancji w wodzie. Choć informacje w tej sprawie pozostają niejednoznaczne, warto zwrócić uwagę na sam problem i wyciągnąć z niego wnioski. Również w Europie odnotowano przypadki prób ingerencji w systemy zarządzania energią czy wodą. Trend jest jasny – ataki coraz częściej wymierzone są w infrastrukturę krytyczną, ponieważ uderzenie w nią daje największy efekt destabilizacyjny.

Wodociągi to systemy z natury rozproszone i oparte o liczne urządzenia telemetryczne. Często łączą wiele stacji, przepompowni, czujników i systemów sterowania. Każdy z tych elementów staje się potencjalnym punktem wejścia dla atakującego. Jeśli cyberprzestępcy uzyskają dostęp do takiego systemu, mogą nie tylko przerwać dostawy wody, ale też próbować manipulować jej jakością – a to oznacza bezpośrednie zagrożenie dla zdrowia i życia ludzi.

NIS2 – fundament nowego podejścia do bezpieczeństwa

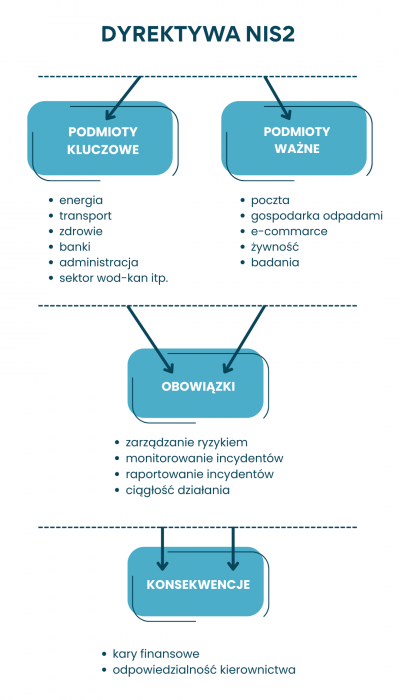

Unia Europejska zareagowała na rosnące zagrożenia przyjmując dyrektywę NIS2, która zaczęła obowiązywać od października 2024 roku. Nowe przepisy znacząco rozszerzają katalog sektorów i podmiotów zobowiązanych do zapewnienia wysokiego poziomu cyberbezpieczeństwa.

Obejmują m.in.:

- energetykę,

- transport,

- zdrowie,

- administrację publiczną

- oraz właśnie sektor wod-kan.

Co oznacza to w praktyce? Dyrektywa nakłada na podmioty obowiązek wdrożenia szeregu mechanizmów:

- monitorowanie i raportowanie incydentów do krajowych organów i CERT,

- zarządzanie ryzykiem poprzez regularne audyty i analizy podatności

- wdrożenie szyfrowania komunikacji pomiędzy urządzeniami a systemami nadrzędnymi,

- odporność operacyjną, czyli zdolność do utrzymania działania systemów nawet w przypadku ataku.

NIS2 zmienia także odpowiedzialność menedżerów. Kierownictwo firm i instytucji powinno być świadome swojej odpowiedzialności za wdrożenie środków bezpieczeństwa. Wymusza to nową kulturę zarządzania IT i OT.

IT (Information Technology) – technologia informacyjna, wszystkie systemy komputerowe i sieci używane do przetwarzania danych: komputery, serwery, oprogramowanie biurowe, e-maile, bazy danych, systemy ERP. W skrócie, świat cyfrowych informacji w firmie.

OT (Operational Technology) – technologia operacyjna, systemy i urządzenia sterujące procesami fizycznymi: sterowniki PLC, SCADA, czujniki, linie produkcyjne, urządzenia przemysłowe, stacje uzdatniania wody czy sieci energetyczne. W skrócie, świat maszyn i automatyki przemysłowej.

Dlaczego sektor wod-kan jest tak podatny?

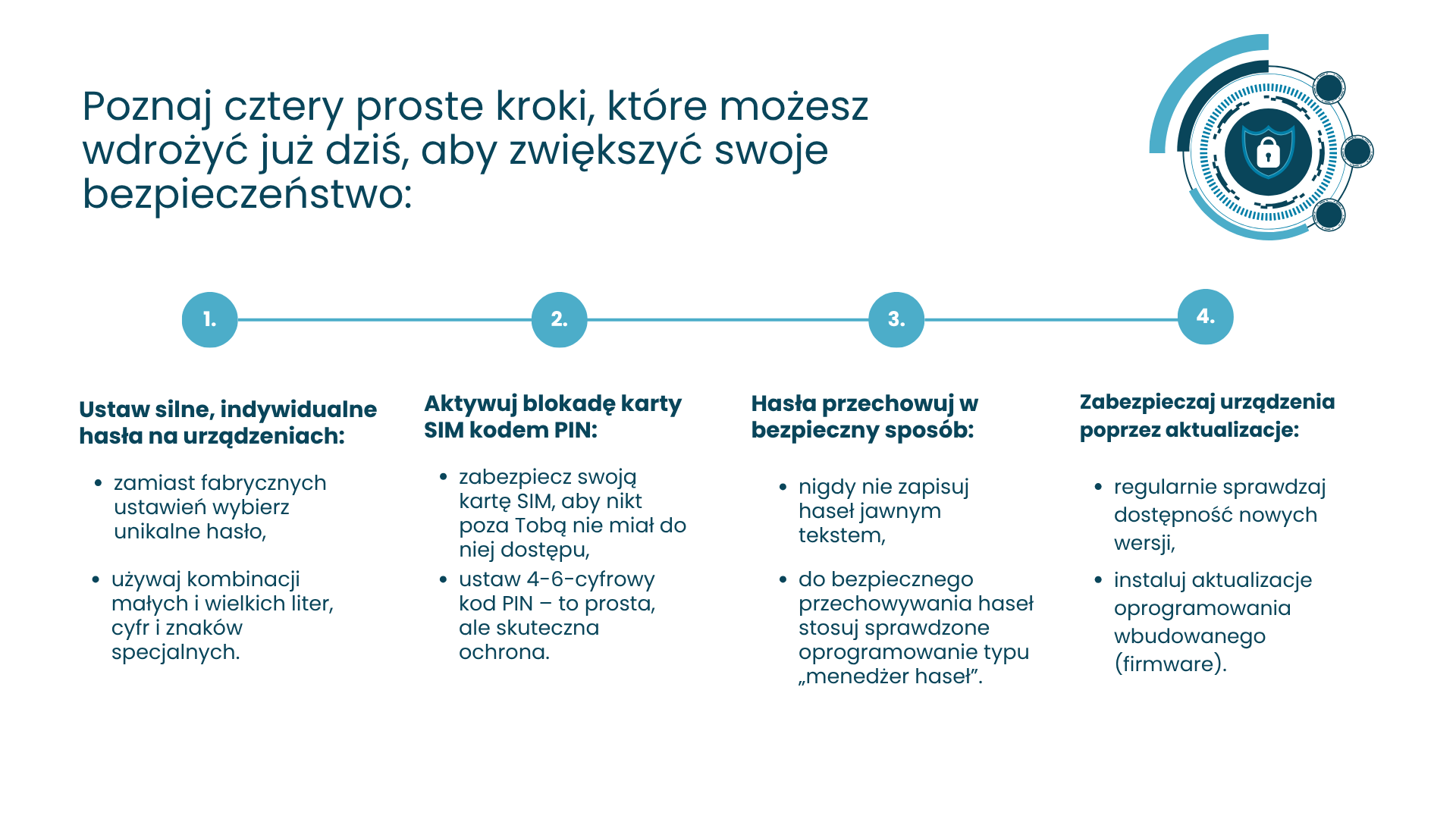

Systemy wodociągowe w dużej mierze opierają się na urządzeniach i oprogramowaniu tworzonym wiele lat temu, które nie były projektowane z myślą o dzisiejszych cyberzagrożeniach. W wielu instalacjach wciąż stosuje się niezabezpieczone protokoły komunikacyjne, a aktualizacje wdrażane są rzadko – głównie z obawy przed przerwami w działaniu. W efekcie kwestie związane z bezpieczeństwem często schodzą na dalszy plan wobec codziennych obowiązków zespołów technicznych.

W praktyce oznacza to, że potencjalny atakujący nie musi dysponować zaawansowanymi umiejętnościami – wystarczy wykorzystać słabe hasła, brak szyfrowania transmisji czy podatne na włamania oprogramowanie. Z tego względu sektor wodno-kanalizacyjny wymaga dziś szczególnej uwagi oraz wsparcia w zakresie modernizacji systemów OT i podnoszenia poziomu cyberbezpieczeństwa.

Dowiedz się co wyróżnia technologie operacyjne (OT) na tle technologii informacyjnych?

Najważniejsze cechy systemów OT:

- służą do sterowania maszynami i procesami fizycznymi (np. w fabrykach, energetyce, transporcie, wodociągach),

- obejmują zarówno urządzenia (czujniki, sterowniki PLC, roboty, SCADA, DCS), jak i oprogramowanie zarządzające ich pracą,

- ich priorytetem jest ciągłość i bezpieczeństwo procesu – bardziej niż poufność danych (w odróżnieniu od klasycznych systemów IT),

- coraz częściej są połączone z systemami IT (np. z chmurą, ERP), co zwiększa efektywność, ale też naraża je na cyberzagrożenia.

Poznaj przykłady zastosowań OT – od fabryk po rozwinięte sieci

Przykłady zastosowań OT:

- systemy SCADA w wodociągach i kanalizacji,

- automatyka przemysłowa w zakładach produkcyjnych,technologii

- sterowanie sieciami energetycznymi (Smart Grid),

- zarządzanie ruchem kolejowym czy lotniczym,

- robotyka w logistyce i magazynach.

Ataki na infrastrukturę krytyczną to nie przyszłość – to teraźniejszość. Sektor wod-kan, ze względu na swoje znaczenie społeczne, stał się naturalnym celem cyberprzestępców. Dyrektywa NIS2 wymusza napodmiotach podjęcie realnych działań w obszarze cyberbezpieczeństwa. Dla wielu podmiotów oznacza to konieczność inwestycji w nowoczesne rozwiązania i zmianę podejścia do zarządzania infrastrukturą IT i OT.

Wyzwanie jest ogromne, ale stawką jest bezpieczeństwo gospodarcze i obywateli (ciągłość dostaw wody). Odpowiedzialne wdrażanie nowych standardów i korzystanie ze sprawdzonych technologii to jedyny sposób, aby skutecznie sprostać wymaganiom, które przynosi cyfrowa rzeczywistość.

Zacznij od teraz

Sprawdź też inne artykuły:

Cyberbezpieczeństwo – bez haczyków i ukrytych kosztów. Co wprowadzamy już dziś?

Sprawdź, jakie realne zmiany wprowadzamy dziś, by zabezpieczać infrastrukturę krytyczną

AGREUS® – efektywne wsparcie dla nowoczesnego rolnictwa

Wsparcie dla nowoczesnego rolnictwa – monitoruj uprawy, steruj systemem i zwiększaj efektywność